サイバーセキュリティとは?重要性と被害事例・対策を解説

自社システムを運用する上で、サイバーセキュリティが気になる人は多いかと思います。しかし、サイバーセキュリティの必要性を理解できていない人は少なくありません。本記事では、サイバーセキュリティの必要性や主な脅威、対策について解説します。

サイバーセキュリティとは?

サイバーセキュリティとは、コンピューターウイルスや自然災害などの脅威からITシステムを守るための対策のことです。近年は多くのデバイスやソフトウェアが外部のネットワークに繋がっており、それに伴って悪意ある第三者から攻撃を受けるリスクが高まっています。

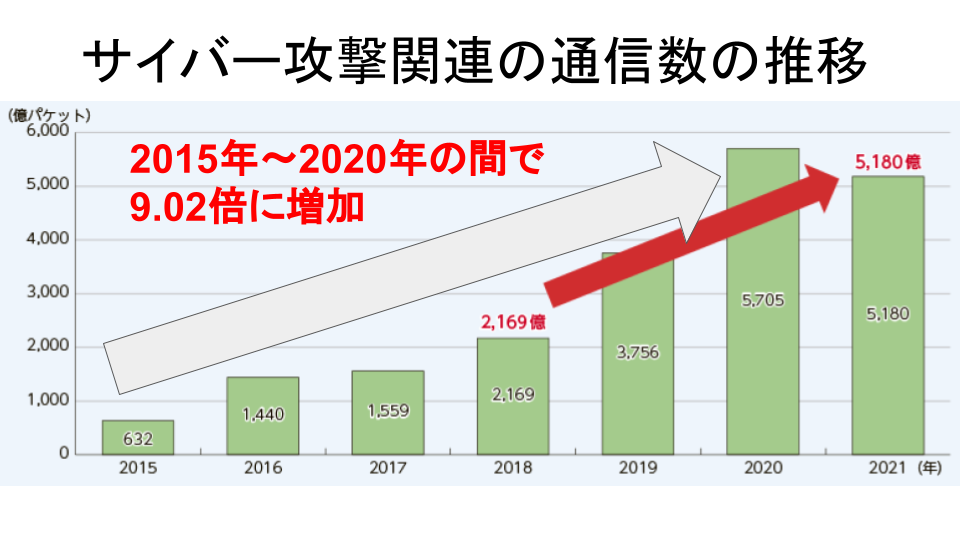

NICT(情報通信研究機構)によると、サイバー攻撃(※)の数は、2015年~2020年の間で9.02倍弱に増加したとの結果が出ています。

※サイバー攻撃:ネットワーク経由で情報端末やシステムを攻撃すること

画像引用:総務省の資料を元に作成

またサイバー攻撃に限らず、自然災害によるシステムの破損や自社内部の不正・過失によるセキュリティ事故も多発。このような脅威から自社のシステムを守ることがサイバーセキュリティです。

情報セキュリティとの違い

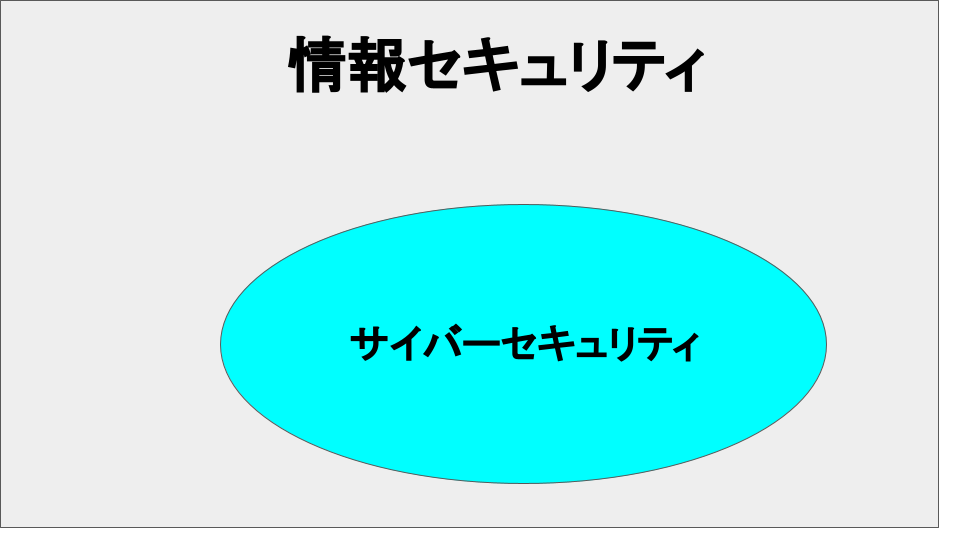

情報セキュリティとサイバーセキュリティとの違いは、保護対象の範囲が異なることです。情報セキュリティは個人情報や企業情報などの情報資産、もしくはそれらを保管するシステムを守ることを指します。

例えば、個人単位であれば見知らぬメールは開けない、企業単位の場合は顧客情報を暗号化する、といった施策が考えられるでしょう。紙やデジタルデータなど、あらゆる情報資産が保護対象になります。

一方、サイバーセキュリティでは、デジタルデータ・システムに対する脅威から保護することを目的としています。つまり、上の図のようにサイバーセキュリティは情報セキュリティの中に含まれていると考えていいでしょう。

関連記事:情報セキュリティとは?3要素や必要性、対策を詳しく解説!

近年のサイバーセキュリティ事情

近年はターゲットを絞った攻撃が急増しており、手口も高度化・巧妙化しています。IPA(情報処理推進機構)が発表した「情報セキュリティ10大脅威2023」でも「標的型攻撃による機密情報の窃取」が3位にランクインしています。

また近年では、IoT機器の普及に伴い保護対象も増え、テレワークの普及による盗聴のリスクなども増加。このような社会情勢の変化に伴い、サイバーセキュリティの脅威が多様化しているといえます。

サイバーセキュリティが重要な理由2つ

自社の信頼に関わるため

サイバーセキュリティ対策が不十分だと、自社の信用を失う可能性があります。例えば、サイバー攻撃で顧客のクレジットカード情報が流れたら、ユーザーが金銭的被害を受けるかもしれません。被害によっては損害賠償に発展する可能性もあるでしょう。

直接被害が発生しなかったとしても「この会社のサービスは恐くて使えない」と顧客離れが起きてしまいます。このように、サイバーセキュリティ対策が疎かだと自社の信用にキズが付きます。

営利活動に支障が出るため

サイバーセキュリティ対策を怠ると、下記のように事業に支障が出る恐れがあります。

- システムが停止してユーザーが購買できなくなる

- 再発防止のために追加対策費用が必要になる

- 信用不安により取引先が減少する

- 被害が発生した際に顧客へ補償する

上記のことが発生すれば、莫大な被害額が想定されます。個人情報保護員会がECサイトを対象にした調査によると、サイト停止期間中に1,000万円以上の損害を被った企業は、調査対象の約4割を占めているそうです。企業によっては、100万円~500万円追加対策のために外部機関へ委託したケースもあります。

このようにサイバーセキュリティ対策が不十分だと、営利活動どころではなくなります。

サイバーセキュリティを脅かす主な原因3つ

内部の不正・過失

「サイバーセキュリティの脅威=外部からの攻撃」というイメージが強いかもしれませんが、意外にも多いのが内部の不正・過失です。IPAの情報セキュリティ10大脅威2023でも「内部不正による情報漏えい」が5位にランクインしているほど。

内部の不正・過失が発生する要因は以下の通りです。

|

不正の発生要因 |

概要 |

例 |

|

動機 |

不正をするしかないと思う状況 |

金銭トラブル 人間関係 仕事のプレッシャー |

|

機会 |

不正を行える環境 |

機密データへのアクセス権 |

|

正当化 |

自分を納得させる理由付け |

会社存続のため 上司・部下を守るため |

後に詳しく解説しますが、内部不正によって警察の捜査資料が漏れたという深刻なケースもあります。

技術的脆弱性

技術的な脆弱性もサイバーセキュリティの脅威です。脆弱性とは、システムの安全性を揺るがす欠陥のことを指します。脆弱性が残ったままだと、不正アクセスでシステムをコントロールされたり、データを破壊されたりする恐れがあるからです。大規模なサイバー攻撃を仕掛けるために、自社システムを踏み台にされる可能性も否めません。

またサイバー攻撃は日々進化しています。これまで盤石と思われていたセキュリティでも、攻撃の高度化で脆弱性が露呈することも珍しくありません。過去には、ソフトウェアのバージョンアップを怠ったせいで、サイトが一時閉鎖に追い込まれた事例もあります。

自然災害

自然災害も、軽視できないサイバーセキュリティへの脅威です。例えば、オフィスにサーバーを設置していたら、水害でデータを破損させる可能性があります。治安が悪い地域だと、災害のどさくさに紛れてデバイスを盗難されるかもしれません。

近年は自然災害の深刻度が増しており、これまで安全だった場所が危険に晒されることもあります。サイバーセキュリティと聞くと技術的脅威に目が行きがちですが、自然災害も見過ごせないリスクです。

サイバーセキュリティを脅かす攻撃手法12選

ここでは、サイバーセキュリティを脅かす攻撃手法(以下、サイバー攻撃)について紹介します。

- マルウェア

- スパイウェア

- アドウェア

- バックドア

- ボット

- 標的型攻撃

- ドライブバイダウンロード

- CSRF

- SQLインジェクション

- DoS攻撃

- 中間者攻撃

- ゼロデイ攻撃

マルウェア

マルウェアとは、ターゲットに対して何らかの被害をもたらすために生まれたソフトウェアのことです。マルウェアが使われる主な目的は、以下の通りです。

- 金銭目的:クレカ情報・オンラインバンクから不正引き出しなど

- 機密情報の入手:国防情報や企業の競争力に直結する情報など

ここでは主なマルウェアを3つ紹介します。

ワーム

ワームとは、攻撃対象のデバイスの中で自己増殖・複製を繰り返して被害をもたらすマルウェアで、単体で活動できることが大きな特徴です。ネットワークやUSBなどから侵入して感染を広げます。

代表的なものが2017年に開発されたWannaCryです。後に紹介するランサムウェアと組みあわせて、企業のデータが暗号化される被害が続出しました。

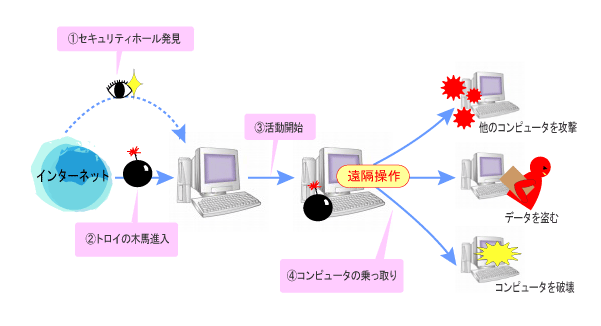

トロイの木馬

画像引用:東京経済大学

トロイの木馬は、正規のアプリやサービスを装って標的のシステムに侵入・感染するマルウェアです。ギリシャ神話のトロイの木馬に由来しています。

ワームやランサムウェアなど、他のサイバー攻撃と併用して使われることが多いです。中でもキーロガー(※)を内包したトロイの木馬は、動画サービスやアプリユーザーなど不特定多数から情報を入手することを目的としており、昔からよく使われています。

※キーロガー:キーボードから入力された情報を記録するソフトウェアやハードウェア

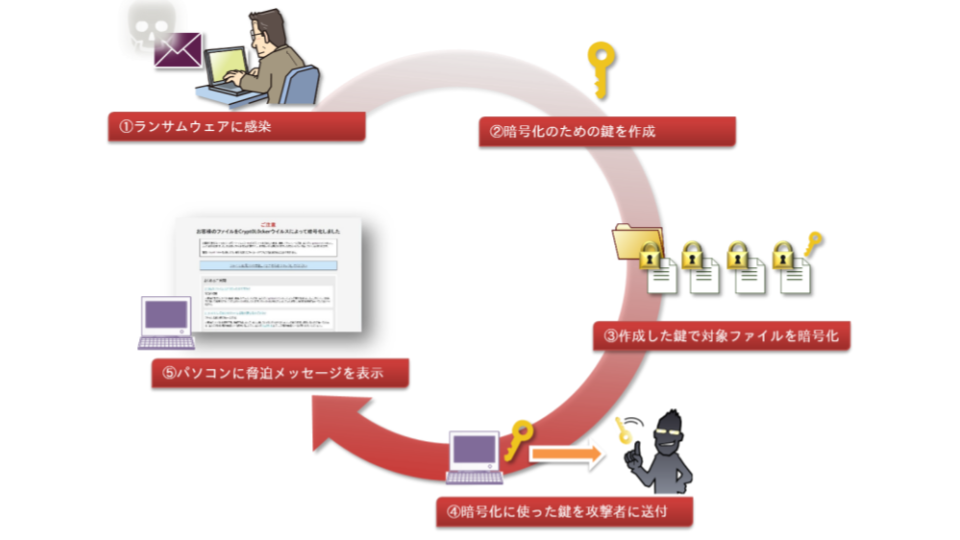

ランサムウェア

画像引用:IPA

ランサムウェアとは、金銭と引き換えにシステムの正常化を要求するソフトウェアです。データそのものが暗号化(元データを解読不能な形に変換)され、お金が払われるまで暗号を解除できません。仮にお金を払ったとしても攻撃者が正常化に応じるかも不明です。

ランサムウェアに感染すると、ウイルス対策ソフトでは解除できないケースがほとんどです。そのため、システムを復旧させるためには、バックアップを使うか別ルートからアクセスを試みるしかありません。

バックドア

バックドアとは、ログイン画面のような正規とは異なるルートから不正侵入を試みるサイバー攻撃です。標的への感染に成功した後、RAT(遠隔操作用のソフトウェア)で情報を閲覧するため、パソコンの中身が丸裸になります。またRATそのものはマルウェアではないため、不正侵入・操作に気づかれないことが多いです。

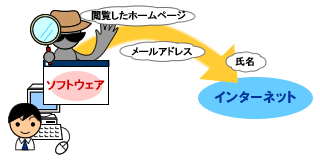

スパイウェア

画像引用:総務省

スパイウェアとは、デバイス利用者が扱う情報を収集・第三者へ送信するソフトウェアで、以下のような機能があります。

- キーロガー:キーボードの入力情報を記録

- スマホの位置情報

- 遠隔監視ソフトウェア

上記の機能は一般のソフトウェアでも備わっているため、正規品がスパイウェアとして悪用されるケースもあります。

アドウェア

画像引用:IPA

アドウェアとは、Web広告を装って広告収入を得ようとする手法です。感染力はありませんが、強制的に広告を表示させるなど悪質なものがたくさんあります。また、上の画像のように警告ポップアップを使ってユーザーの不安を煽り、アンチウイルスに見せかけたマルウェアをダウンロードさせるアドウェアもあります。

ボット

ボットとは、攻撃対象を遠隔操作するためのサイバー攻撃です。ボット同士が形成したネットワークはボットネットと呼ばれ、攻撃者が用意したサーバーからコントロールして詐欺メールの送信やシステムダウンを狙います。

ボット感染を広げるマルウェアで有名なのがEmotetとMirai。Emotetは不正メールから感染を広げるマルウェアで、全世界で猛威を振るいました。MiraiはIoT機器を主な踏み台にしたマルウェアで、AmazonやTwitter(現X)へのアクセスを不能にするほどの被害をもたらしました。

標的型攻撃

標的型攻撃とは、不特定多数を狙うのではなく、あらかじめターゲットを絞ったサイバー攻撃です。主な標的型攻撃は以下の3つです。

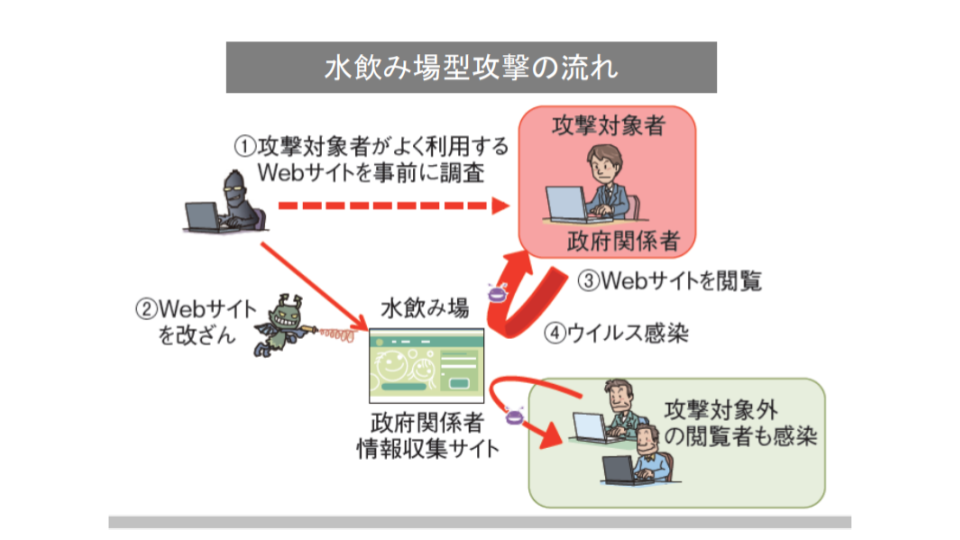

水飲み場攻撃

画像引用:IPA

水飲み場攻撃とは、標的がよく使うWebサービスに罠を仕掛ける標的型攻撃です。砂漠のオアシスに動物が集まる様子になぞらえて命名されました。攻撃者が辿るプロセスは以下の通りです。

- 調査:標的が利用するWebサイトやSNSをリサーチ

- 改ざん:調査したサイトから脆弱性が残ったサイトに絞り込んで罠を配置

- 攻撃:罠を仕掛けたサイトに標的が来たらマルウェア感染や不正アクセスを実行

水飲み場攻撃は、攻撃対象だけが罠にかかるように改ざんされているのが特徴です。そのため、被害の発覚が遅れる傾向にあります。

なりすましメール

なりすましメールは特定の組織を狙ったメールで、添付ファイルなどから感染を試みるサイバー攻撃です。特徴は、本物そっくりに作られていることです。部署名や文面もそれらしく記載されており、隅々まで読まないと見分けがつきにくいメールも珍しくありません。ただし、アドレスが不自然だったり、部署名が微妙に間違ったりしているメールがほとんどです。

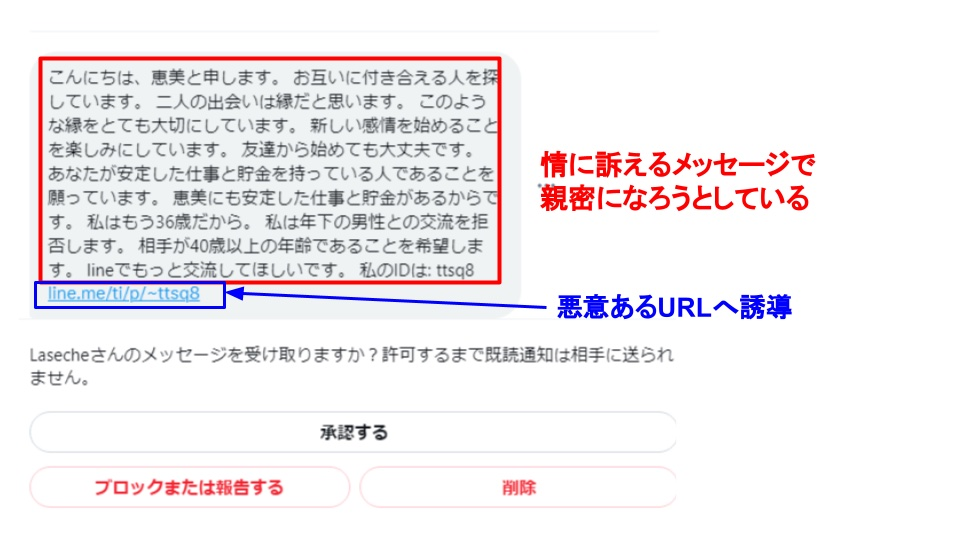

フィッシング詐欺

フィッシング詐欺とは身分を偽って攻撃対象に近づき、個人情報を盗もうとする標的型攻撃です。例えば下図のように親しさを出して近づき、相手が心を開いたタイミングで悪意あるURLをクリックさせようとします。

対象が不特定多数で手口も巧妙化しています。そのため、技術的対策だけでなく社員教育、訓練といった人的対策も必要です。

ドライブバイダウンロード

ドライブバイダウンロードとは、サイトにアクセスするだけでマルウェアに感染したり、不正なソフトウェアをダウンロードさせられたりするサイバー攻撃です。大きな特徴は、ブラウザを表示した時点で感染してしまうことです。ダウンロード操作が不要なため、不正アクセスや機密情報の漏えいに気づかないケースがあります。

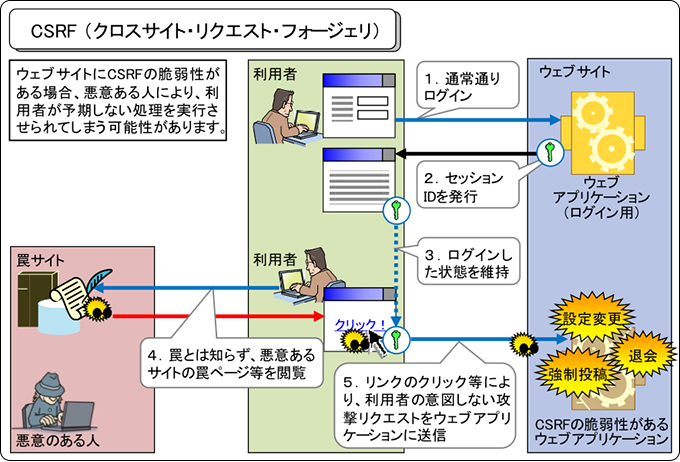

CSRF

画像引用:IPA

CSRF(クロスサイトリクエストフォージェリ)とは、会員制サイトのようなログイン機能があるサービスの脆弱性を突いた攻撃です。

一般的に、ログイン後のサイトはセッション管理(ユーザーごとに個別のサービスが使えるように管理)されています。しかし、セッション管理に不備があると悪意ある第三者が不正なリクエスト(※)を送り、意図しないプログラムを実行させられるリスクがあります。想定される被害は以下のようなもの。

- ユーザーのみ利用できるサービスの悪用:不正送金、不正購入

- 各種設定の無断変更:銀行口座、クレジットカード情報、ログインパスワード

主に、ECサイトのような金銭的情報を扱うサービスにおいて脅威といえます。

※リクエスト:システム上で送信される要求、メッセージ

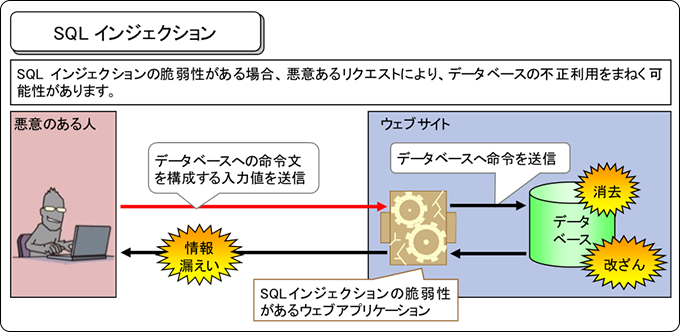

SQLインジェクション

画像引用:IPA

SQLインジェクションとは、SQL(データベースの操作言語)を悪用して、データベースへ不正アクセスする攻撃です。Webサイトのお問い合わせフォームやログイン画面にSQL文を入力して、侵入を試みます。

本来であればパスワードやIDが分からないとログインできませんが、SQL文を受け付ける状態だと、簡単にデータベースへアクセスできます。データベースに侵入されると、データの削除や改ざん、機密情報の流出といった被害が考えられるでしょう。

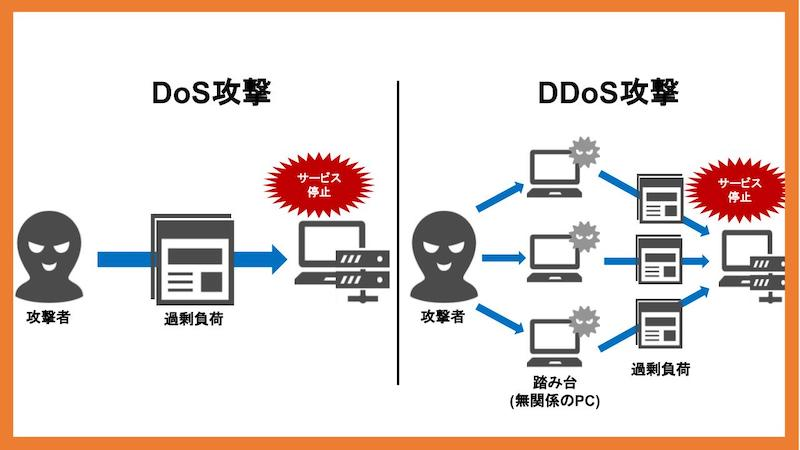

DoS攻撃

DoS攻撃とは、標的のサーバーに対してデータを大量に送り、サービスを機能不全にする攻撃です。サーバーのメモリやCPUなどのリソースが大量のデータ処理に割かれてしまうため、本来ユーザーが利用できるサービスを使えなくなります。

また、DDoS攻撃と呼ばれる複数の端末からDoS攻撃を行う手法もあります。DoS攻撃より対象への負荷を大きくかけられる上に、攻撃元を特定されにくいという点が特徴です。

中間者攻撃

中間者攻撃とは、利用者のデバイスとサーバーの間に割り込み、盗聴や改ざんを試みる攻撃です。手口が様々で、主に以下のような攻撃が挙げられます。

- MITB攻撃:ブラウザからの入力情報を盗聴、改ざん

- DNSキャッシュポイズニング:なりすましサーバーを使い悪意あるサイトへ誘導

中間者攻撃に晒されやすい環境の1つが、公共の無料Wi-Fiです。原則、通信は暗号化されておらずSSID(※)も改変が容易です。そのため、偽のSSIDに誘導されて通信内容が筒抜けになる可能性があります。

※SSID:アクセスポイントを識別するための名称。各SSIDのパスワードを入力すれば、選択したW-Fiを利用できる。

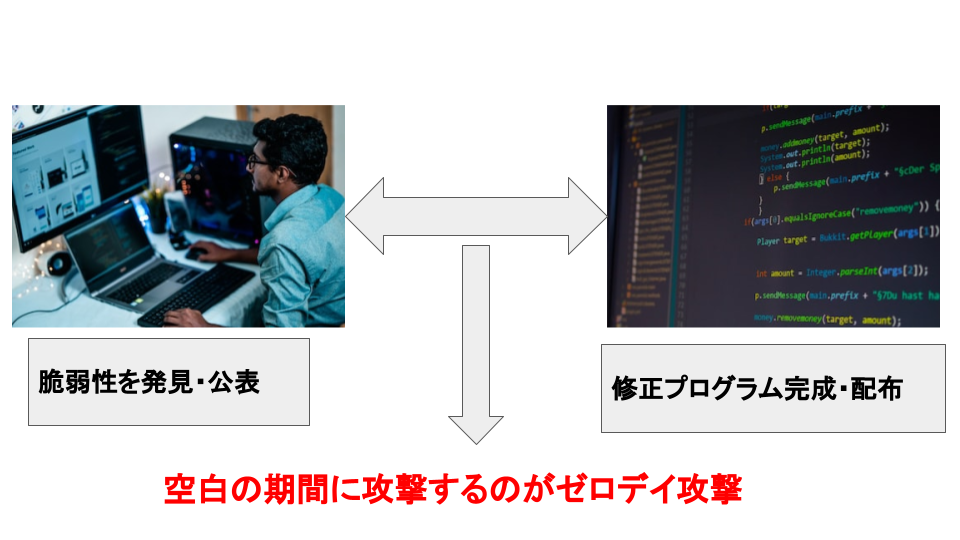

ゼロデイ攻撃

ただし、脆弱性の報告と同時に暫定対策も公開しているケースがほとんどです。開発元から発表があったら、すぐに暫定対策を実践しましょう。

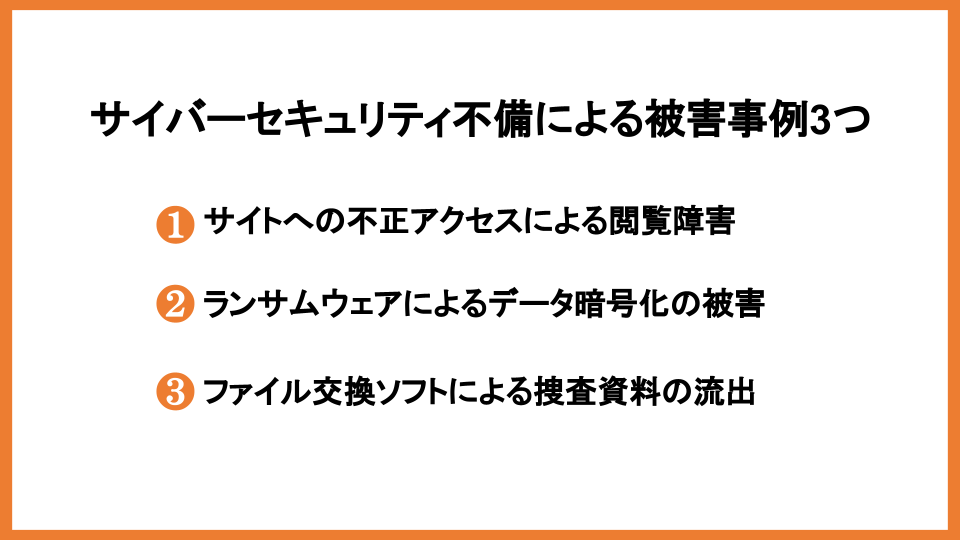

サイバーセキュリティ不備による被害事例3つ

サイトへの不正アクセスによる閲覧障害

ワークプレイス事業を展開する会社のホームページが不正アクセスに遭い、閲覧障害が発生した事例です。約2日にわたってサイトが停止し、設備修繕やスペアキーの問い合わせができませんでした。企業側はすぐに対応チームを立ち上げ、復旧に全力を注いだとのことです。

不正アクセスを許したと思われる原因は、サイトを最新版に更新していなかったことです。企業側のサイト運営ツールは旧バージョンで、脆弱性が一部補修されていませんでした。その結果、今回の不正アクセス被害を受けたといわれています。システムの更新を怠った結果、事業に支障が出た可能性がある事例です。

ランサムウェアによるデータ暗号化の被害

建設会社のサーバーがランサムウェアに感染し、一部のデータが暗号化された事例です。攻撃を確認した企業側は、直ちに当該サーバーをネットワークから隔離。警察へ通報し、専門家への協力も要請したそうです。

原因はネットワークの脆弱性を利用したサイバー攻撃で、専門家の調査により発覚しました。またデータが暗号化されただけでなく、顧客情報の一部が漏洩した可能性もあるとのことです。直接の被害は確認されていませんが、自社の信用に関わる事例です。

ファイル交換ソフトによる捜査資料の流出

警察の捜査資料がファイルソフトを経由して、外部に流出した事例です。関係者がファイル交換ソフト「Winny」を独断で利用し、ウイルスに感染していることに気づかないままデータを処理したとのことです。捜査資料が他のユーザーでも閲覧できる状態になってしまい、一部はインターネットの情報交換サイトにも公開されました。

この事件は裁判にまで発展しました。結果として警察側の管理責任は認められませんでしたが、同様の事件が企業でも発生すると、世間からの信頼を失いかねない事例です。

主なサイバーセキュリティ対策11選

ここでは主なサイバーセキュリティ対策を11選紹介します。

- システムを最新版にアップデートする

- データ・通信を暗号化する

- 不正アクセス対策をする

- ウイルス対策ソフトを使う

- 脆弱性診断を受ける

- ペネトレーションテストを実施する

- 社員教育に力を入れる

- BCP(事業継続計画)を策定する

- 物理対策を徹底する

- データのバックアップを取る

- プロの力を借りる

いきなり全ての対策を実行するのは難しいかもしれないので、できることから始めましょう。

システムを最新版にアップデートする

自社で使うソフトウェアやプログラムは最新の状態にしましょう。古いままだと、脆弱性を突かれるケースがあるからです。

開発当初は完璧と思われていたプログラムでも、技術の進歩で不備が発覚することは珍しくありません。また、攻撃者もあらゆる手口を編み出しているので、古いバージョンだと簡単にセキュリティを突破されます。先述したように、バージョンアップが遅れたせいで事業に支障が出た例もあります。

開発元のバージョン更新の告知が来たら、すぐにアップデートしましょう。

データ・通信を暗号化する

データや通信を暗号化するのも、有効なサイバーセキュリティ対策です。万が一情報が流出しても第三者は解読できません。主な暗号化手法は以下の通りです。

|

主な暗号化手法 |

特徴 |

|

暗号化ソフト |

ファイル・ハードディスク・データベースなど 用途にあわせて暗号化の範囲を設定可能 |

|

クラウドサービス |

GoogleドライブやOffice365などは 保存するだけで暗号化可能 |

|

VPN |

通信経路と送信データを暗号化 |

不正アクセス対策をする

不正アクセス対策とは、悪意ある通信から自社システムを守る手段のことで、主な方法は次の5つです。

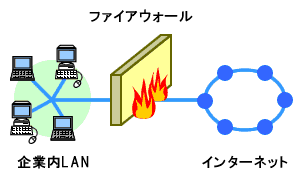

ファイアウォール

画像引用:総務省

ファイアウォールとは、外部から自社のネットワークへ通信する際に、通過の可否を決める仕組みのことです。不正アクセス対策としてはメジャーですが、完全に防御できるわけではありません。

例えば、メールに添付されているマルウェアは検知できません。そのため、他の不正アクセス対策と併用することが一般的です。

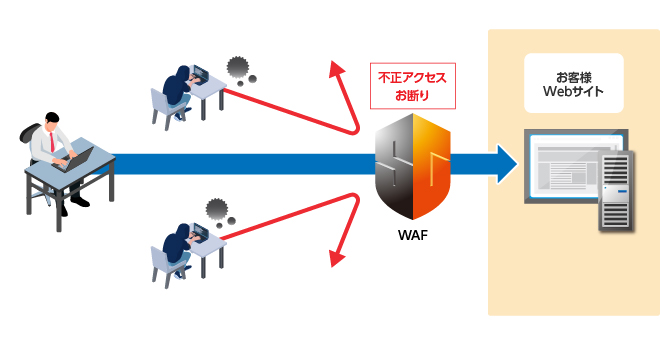

WAF

画像引用:Canon

WAF(Web Application Firewall)とは、Webサービスへの攻撃を防ぐファイアウォールです。一般的なファイアウォールとの違いは、セキュリティの防御域が異なること。

ファイアウォールが防御できるのは自社内部のシステムですが、WAFは外部に公開しているサービスを守備できます。マンションに例えると、自室の鍵がファイアウォールで、エントランスの守衛がWAFというイメージ。Webサービスのセキュリティに重点を置きたい企業には、WAFがおすすめです。

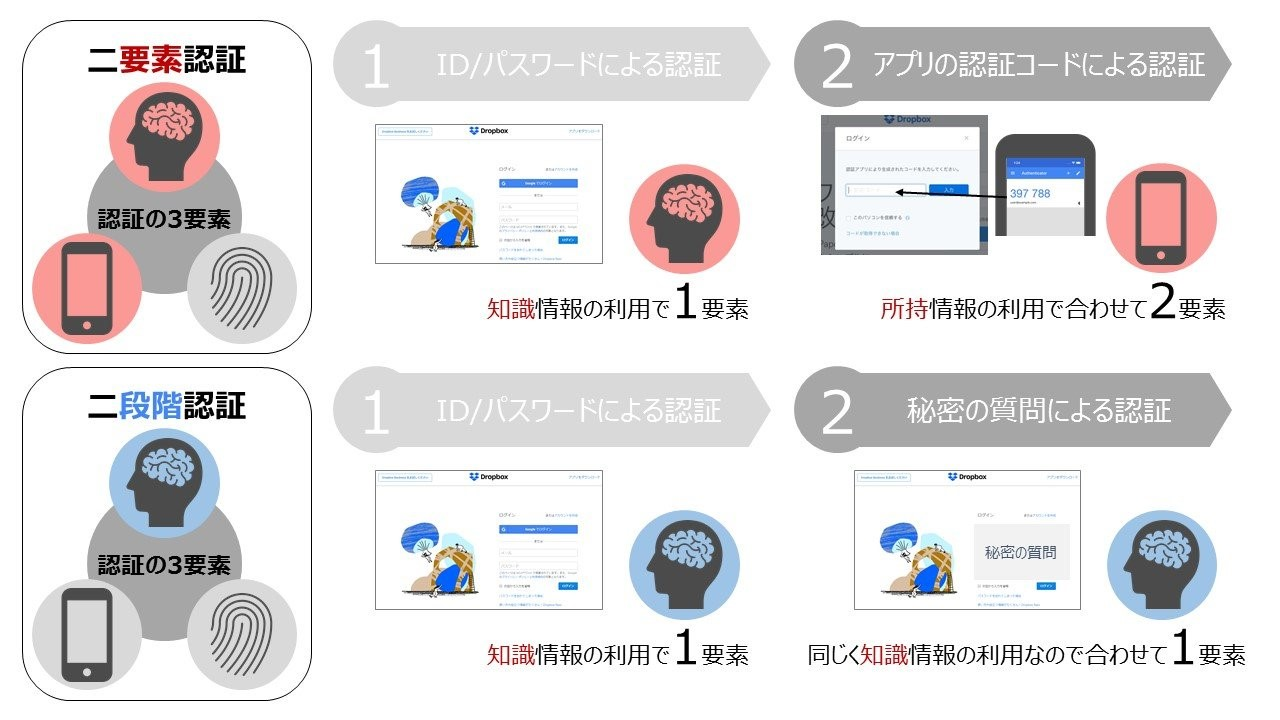

多要素認証

画像引用:NRI

多要素認証とは、Webサービスや自社サーバーにログインする際に、複数の要素を使って認証する手法です。主に使われる要素は次の3つです。

- 知識情報:秘密の質問、パスワードなど

- 所持情報:スマホに送られるPINコード、LINEの本人確認メッセージなど

- 生体情報:指紋、声紋、静脈など

万が一パスワードやIDが流出しても、本人がいなければアクセスできません。

IPS・IDS

IPSとは不正侵入防止システムと呼ばれ、インターネットとサーバーの中間に設置して不正アクセスを阻止します。IDSとは不正侵入検知システムのことで、不正アクセスを検知したら管理者に通報し、アクセスログを記録します。

両システムの違いは、検知後のアクションが異なることです。IPSは不正な通信を撃退しますが、IDSは検知のみです。ビルに例えると、IDSが警備員でIPSが監視モニターといえるでしょう。一般的には両方を組みあわせて利用します。

また、ファイアウォールでは検知できない不正アクセス(サーバーやミドルウェアなどへの侵入)を看破できる点も強みです。

関連記事:IPS・IDSとは?UTMやファイアウォールとの違いも解説

アクセス制御

アクセス制御とは、データベースや管理サイトを処理する際に、ユーザーに応じてシステムへのアクセス権限を制御することです。例えば下記の社員名簿システムのように、役職に応じて権限を変えるといった設定をします。

|

役職・所属部署 |

権限 |

データ |

|

一般社員 |

閲覧 |

氏名・所属部署・内線番号 |

|

係長 |

閲覧・削除・変更 |

氏名・所属部署・内線番号 評価・保有資格・有給日数 |

|

人事部一般社員 |

閲覧 |

氏名・所属部署・内線番号 各種手当・給与口座 |

|

人事部係長 |

閲覧・変更・削除 |

氏名・所属部署・内線番号 各種手当・給与口座 |

上記の場合、一般社員のIDでログインされても、データを閲覧できるだけで削除はできません。社員の給与口座の情報を改変するためには、人事部係長のIDを盗む必要があります。

このように権限を細かく設定すれば、不正アクセスの被害を最小限に食い止められます。

ウイルス対策ソフトを使う

ウイルス対策ソフトとは、メールやUSBなど外部から受け取るデータにウイルスがないかチェックするソフトです。ウイルスに感染している場合、システムから隔離・駆除できます。ソフトを選ぶポイントは次の3つ。

- 動作速度:複数試してPCの動きが重くないか確認

- 検知率:第三者評価機関のデータで閲覧可能

- サポート体制:24時間受付、日本語対応可など

質の悪いソフトを使うと業務に支障が出るので、慎重に選びましょう。

関連記事:ウイルス対策におすすめのソフト10選!選ぶ時のポイントも解説

脆弱性診断を受ける

脆弱性診断とは、セキュリティを脅かしかねない脆弱性を確認することです。メリットは、攻撃を受ける前にセキュリティリスクを洗い出せることです。そのため、先手の対策を打つことができます。主な脆弱性診断の方法は2つ。

- 診断ツールの活用

- 手動診断

診断ツールは、脆弱性を自動診断できるソフトウェアです。オンラインで利用でき、費用も安い点がメリットです。ただし、システム構造が複雑だと脆弱性を看破できないケースがあります。

手動診断とは、専門家が手動で脆弱性を診断することです。ツールでは診断できないところまで調査できますが、費用が高額な点がデメリット。手動診断は、ECサイトのような大量の顧客データを扱うシステムの診断に適しています。

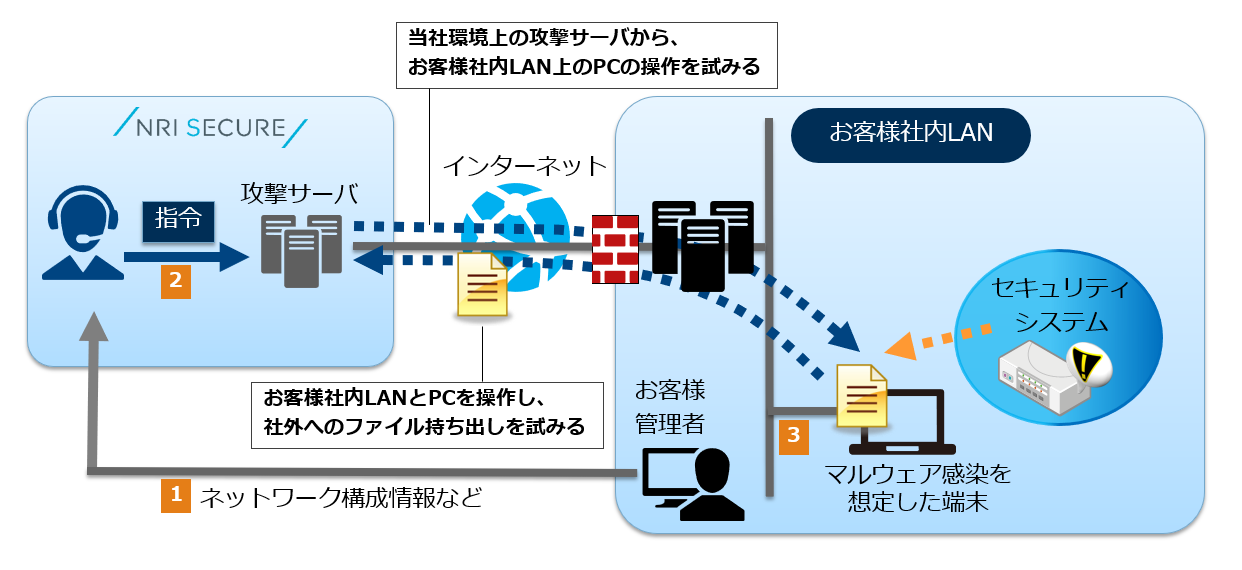

ペネトレーションテストを実施する

画像引用:NRIセキュア

ペネトレーションテストとは、疑似的にサイバー攻撃を仕掛けて脆弱性を見つける方法です。実際に行っているセキュリティ対策がどこまで有効なのか探ることができます。

攻撃する際には、自社のサーバーやデバイスを調査した上で実施します。そのため、現状に合ったセキュリティ対策を立てやすくなる点も魅力。ただし入念な調査や人材の確保が必要なので、費用が高額になりがちです。

社員教育に力を入れる

社員教育も、サイバーセキュリティを強固にする上で重要。どれだけ技術対策が優れていても、社員のリテラシーが低いとセキュリティを突破されるからです。主な教育方法は以下の3つです。

- 教材の視聴

- 専門家を招いた講義

- 定期的な訓練(疑似的な詐欺メールの送信、偽のポップアップなど)

セキュリティに対する意識は社員によって異なります。教育を通じて、サイバーセキュリティに対する目線を合わせましょう。

BCP(事業継続計画)を策定する

BCP(buisiness continue plan)とは、サイバー攻撃や自然災害の被害を受けた際に事業を継続するための計画のことです。システム正常化まで必要最低限稼働できるよう対応策を講じ、迅速に正常化するまでのプロセスを明らかにします。主な策定手順は下記の通りです。

- 初動や社外発表する手順・責任所在の明確化

- 被害状況の把握や拡大防止策の策定

- システム復元・バックアップ手順の明記

- 通常稼働のタイミングの決定

残念ながら、完璧なサイバーセキュリティ対策を立てることはできません。万が一被害を受けてもBCPで乗り切ることが大切です。

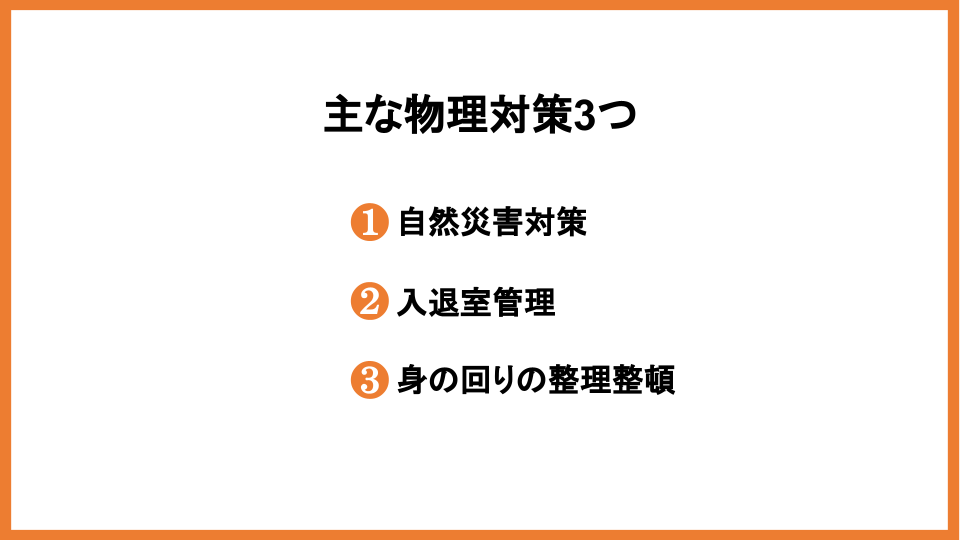

物理対策を徹底する

物理対策とはその名の通り、パソコンやサーバーなどのIT機器を物理的脅威から守ることです。主に以下のような対策が挙げられます。

自然災害対策

近年は自然災害の脅威が増しており、これまでは災害が発生しなかった地域でも被害を受ける可能性が高くなっています。下記のような対策で、サイバーセキュリティを強固にしましょう。

- 耐震耐火設備:建物が地震・火災に強い設計になっているかチェック

- UPS(無停電電源装置):電源が供給されなくても一定時間システムを稼働可能

- 多重化:端末やケーブルなどの機器を複数用意

入退室管理

ネットワークだけでなくオフィスも侵入経路になり得るので、入退室管理も実施しましょう。主な管理方法は以下の3つです。

- 監視カメラの設置

- 施錠:部屋やデスク周りを施錠

- 認証:生体認証、ICカードで身分確認

身の回りの整理整頓

デスクやサーバールームなどの作業環境の整理整頓も大切です。身の回りが散らかっていると、端末の紛失や盗難に遭うかもしれないからです。最悪の場合、盗難・紛失に気づかないままセキュリティ事故を起こすかもしれません。また、離席中パソコンの画面を見られないよう、スクリーンセーバーを設定することも重要です。

データのバックアップを取る

万が一のデータ消失に備えて、定期的にバックアップを取りましょう。システムで扱っているデータがなくなると、サービスが立ち行かなくなります。主なバックアップ方法は以下の通りです。

- OSのバックアップ機能を使う

- クラウド(※)にデータを保存する

また、1つの場所にバックアップを取るのではなく、分散してデータを保存するのも大切です。

※クラウド:インターネットを介して事業者のサービスを利用できるシステム

プロの力を借りる

自社にサイバーセキュリティに詳しい人材がいない場合は、プロの力を借りましょう。被害を受けても迅速に対処でき、的外れな対策を講じるリスクも少なくなります。

セキュリティの専門業者を選ぶポイントは以下の通りです。

- 実績は豊富か

- 業者の経営は安定しているか

- 担当者との相性はいいか

- 見積り金額が相場とかけ離れていないか

専門業者の選び方について詳しく知りたい人は、下の記事を参考にしてください。システム開発会社の選び方に関する記事ですが、セキュリティの専門業者を選定する上でも役に立ちます。

関連記事:システム開発会社の選び方7ポイント|依頼の準備と注意点も解説【2023年最新版】

【まとめ】サイバーセキュリティの概要と対策などについて紹介しました

本記事では、サイバーセキュリティの概要と主なサイバー攻撃、有効な対策について紹介しました。まとめは以下の通りです。

- サイバーセキュリティを疎かにすると自社の信頼失墜や利益低下に繋がる

- サイバー攻撃は年々多様化・巧妙化している

- 自社で対策が難しい場合はプロにサポートしてもらう

本記事を参考に自社のサイバーセキュリティを強固にしましょう。