情報セキュリティとは?3要素や必要性、対策を詳しく解説!

「情報セキュリティの重要性はわかっているけど、具体的に何をすればよいかわからない」という方も少なくないでしょう。

この記事では、情報セキュリティの3要素から最新の対策方法まで、詳しく解説しています。情報セキュリティを理解し、万全の対策を実施することで、セキュリティリスクから企業を守りましょう。

情報セキュリティとは

情報セキュリティとは、個人情報や企業の機密情報などの安全性を確保したり、それらの情報を扱う情報システムを保護したりすること。たとえば、以下が情報セキュリティに当てはまります。

個人レベルでは

- 不審なサイトにアクセスしない

- 怪しいメールを開封しない

- パソコンをウイルス感染させない

企業レベルでは

- 不正なアクセスから顧客情報を保護する

- 災害時に備えてデータのバックアップを取る

上記をまとめると、情報セキュリティとは「どんなときでも情報を安全に保護する」ということ。情報漏えいやサイバー攻撃など、情報に関するさまざまな脅威に対応するためにも、重要な概念なのです。

情報セキュリティとよく似た言葉に「サイバーセキュリティ」があります。サイバーセキュリティとは、サイバー攻撃を防止すること。主に、IT分野に関連して使用されることが多いですが、コンピューターやサーバーなどへの不正アクセスを防ぐことを指します。情報セキュリティとの関係性でいうと、情報セキュリティという大きな概念の中にサイバーセキュリティがあるとイメージすればよいでしょう。

情報セキュリティ対策の重要性

情報セキュリティ対策は企業にとって極めて重要です。なぜなら、情報セキュリティが不完全で、情報が漏えいしてしまうと企業の信用が失墜したり多額の損失を被ったりする可能性があるから。

たとえば、顧客の個人情報が外部に流出すれば、それだけで企業の信用はなくなるでしょう。顧客が離反し、競合他社に乗り換えることが容易に予想できます。また、情報漏えいやセキュリティ侵害が発生すると、情報の持ち主である被害者へ賠償金を支払わなければならないリスクも生じます。賠償金の相場は1人あたり3,000円から5,000円程度。仮に1万人の個人情報が流出すれば、3,000万円から5,000万円の損失を被るのです。

情報セキュリティ対策が行き届いていないことが原因で生じたミスは、企業に多額の損失を発生させるおそれがあります。情報セキュリティ対策は、企業の事業継続に不可欠な取り組みといえるでしょう。

情報セキュリティの3大要素

情報セキュリティには3大要素があり、頭文字をとってCIAと呼ばれています。

|

情報セキュリティの3大要素 |

特徴 |

|

機密性(Confidentiality) |

情報への不正アクセスや漏洩を防ぐ |

|

完全性(Integrity) |

情報の正確性と改ざんの防止を確保する |

|

可用性(Availability) |

情報の利用可能性を確保する |

機密性

機密性とは、特定の人だけが情報にアクセスできるようにすること。機密性を高めるべき情報の具体例は以下のとおりです。

- 従業員の名前や住所などの個人情報

- 企業の売上データや顧客情報

- 新規プロジェクトや新商品の開発情報

機密性が低ければ、情報漏えいや不正アクセスのリスクが増加します。対策方法は2つあり、パスワードの設定とアクセス権限の設定です。

たとえば、スマートフォンの起動時にパスワードを入力するように、特定のファイルやデータにアクセスする際は、パスワードを設定するとよいでしょう。また、従業員の給与データには経理部門だけがアクセスできるようにするなど、機密性の高い情報へのアクセス権限を設定することが効果的です。

完全性

完全性とは、情報が改ざんされたり破損したりすることなく、完全に元の状態に保たれていること。完全性を保つことは、正確な情報の提供や信頼性の維持に不可欠です。完全性を確保する方法は以下のとおりです。

- 情報へアクセスした履歴を記録する

- 情報の変更履歴を記録する

- バックアップなどの情報を保管するルールを決める

情報のアクセス履歴を記録することで、誰がいつ情報にアクセスしたかを確認できます。不正なアクセスを検知し、情報の改ざんを防ぐことができるのです。

また、情報の変更履歴を記録することで、変更内容や実施した者、変更日時などを把握できます。万が一改ざんされた場合は後から正確な情報に復元することが可能。

さらに、定期的にデータのバックアップをとることで、情報が改ざんされたり、破損したりした場合に復元できます。

可用性

可用性とは、情報を使いたいときにすぐに使える状態にしておくこと。可用性が低ければ、知りたい情報に知りたいタイミングでアクセスすることができません。

たとえば、障害により自社サーバーが停止したときのことを考えてみましょう。このとき、業務に必要な情報に瞬時にアクセスできなくなるのであれば可用性が低いといえます。「使いたい情報に使いたいタイミング」でアクセスできないからです。可用性を確保するためには以下の対策が効果的。

- データのバックアップを取る

- サーバーをクラウド化する

- 無停電電源装置を設置しておく

データのバックアップによって、データが破損、改ざんされた際に復元できます。また、サーバーのクラウド化により、基本的に24時間365日アクセスしたい情報にアクセスできるようになります。無停電電源装置とは、電力供給が途切れた際にも一定時間、電力を供給し続ける装置。予期せぬ停電などの際に役立ちます。

情報セキュリティのトラブル事例

総務省の『国民のためのサイバーセキュリティサイト』を参考に、情報セキュリティに関するトラブルの事例を解説します。

標的型攻撃で、企業の重要情報が筒抜け

標的型攻撃(特定の組織や個人を狙った攻撃手法)により、企業の重要な情報が外部に筒抜けになった事例です。きっかけは、ある職員が知人を装った送信元から送られたウイルス付きメールを開封したこと。ウイルスがパソコンに感染し、企業の機密情報を外部へ流出させたのです。パソコンに不具合が生じることもなかっため、発見されるまでの間、情報が外部に漏えいし続けていました。

この事件は、たった1通のメールによって、企業の機密情報が盗まれる危険性を明らかにしました。有効な対策方法は、セキュリティソフトの活用です。また、不審なメールは開封しないように呼びかけるなど、日頃から社員教育を徹底することの大切さを示しています。

顧客のメールアドレス情報が流出

単純なミスによって顧客のメールアドレスが流出した事例があります。原因は、担当者がメールマガジンを送る際に、メールの宛先欄(TO)に購読者全員のアドレスを記載した状態で送信してしまったこと。結果として、メールマガジンの購読者全員にすべてのアドレスが流出。

本来はメールアドレスをBCC(他の受信者にアドレスが見えないように送信する手段)に記載して送らなければいけなかったのです。「送信する前に、宛先欄をきちんと確認する」だけではヒューマンエラーを排除しきれないので、メールマガジン配信システムを導入するとよいでしょう。配信システムでは、一斉送信の宛先はすべて自動でBCCに設定されるため、今回の事例のような人為的なミスを排除できます。

クラウドサービスに預けていた重要データの消失

使用していたレンタルサーバーに障害が発生し、企業の重要データが消えてしまった事例です。原因は、企業がレンタルしていたサーバーに障害が発生したこと。バックアップをとっていればデータの復元が可能でしたが、この企業はバックアップを取得していませんでした。さらに、レンタルサーバの規約には「データのバックアップや復元は利用者の責任」と記されており、失ったデータを取り戻すことはできなかったのです。

根本的な原因は企業にあったわけではないですが、バックアップを取ってさえいれば被害を最小限にとどめることができた事例です。自社ではどうすることもできない障害に巻き込まれた際のリスクヘッジの重要性を示唆しています。

情報セキュリティの主な脅威

情報セキュリティの主な脅威は技術的脅威、人的脅威、物理的脅威の3つ。

技術的脅威

まずは、技術的な脅威について解説します。

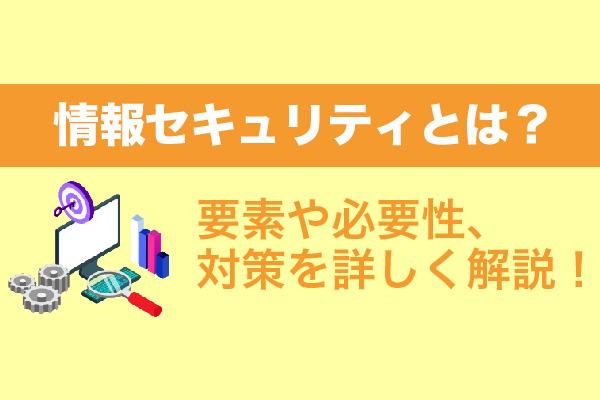

ランサムウェアによる被害

画像引用:大阪府警察

ランサムウェアとは、身代金を意味するRansomとSoftware(ソフトウェア)を組み合わせた造語。企業のパソコンやネットワークを操作不能な状態にしたうえで、解除することと引き換えに身代金を要求するマルウェアです。金銭を支払っても必ず復旧される保証はなく、2度、3度と複数回に渡って身代金を支払ったケースも。

独立行政法人 情報処理推進機構が公表した「情報セキュリティ10大脅威2023」では、組織に対する脅威で第1位がランサムウェアになっています。企業が最も気をつけなければならない脅威といえます。

あわせてご覧ください。

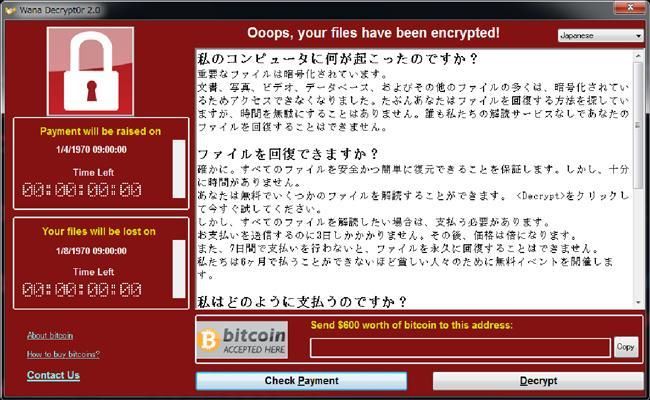

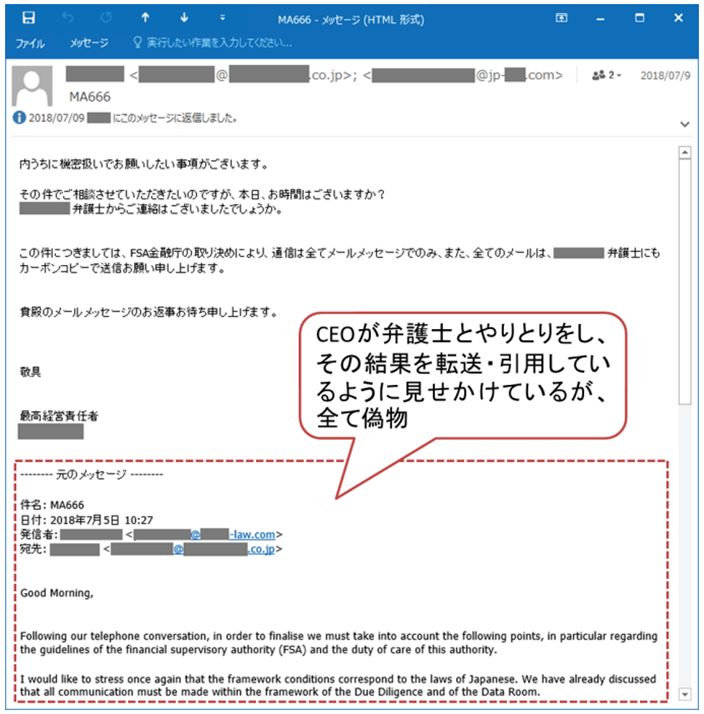

標的型攻撃による機密情報の窃取

画像引用:警視庁

標的型攻撃とは、特定の企業や個人を標的に絞って行われるサイバー攻撃のこと。標的型攻撃の1つにフィッシングが挙げられます。フィッシングとは、上画像のように特定の組織や個人を装ったメールやウェブサイトを用いて、情報を騙し取る詐欺行為です。受信者が本物と勘違いして悪意のあるリンクをクリックしたり、個人情報や認証情報を提供してしまうのです。標的型攻撃を見分ける際は以下のポイントに着目してみてください。

|

見極めるポイント |

内容 |

|

フリーアドレスを使っているか |

フリーアドレスを使用していたら、 実在する企業かどうか確認する |

|

差出人に心当たりがないか |

メールを開く際は必ず差出人と件名を確認し、 心当たりのない差出人からのメールは開封しない |

|

文章に不自然な言葉遣いがないか |

日本語として言い回しなどがおかしい場合や 日本では使わない漢字が使われていれば要注意 |

|

添付ファイルが実行形式ではないか |

実行形式ファイル(「exe」や「scr」)には要注意。 開くとそのままプログラムが実行される |

上記はあくまで判断材料です。上記に当てはまったからといって、すべてが標的型攻撃だというわけではありません。

サプライチェーン攻撃

サプライチェーン攻撃とは、セキュリティ対策に脆弱性を抱える取引先や関連企業にサイバー攻撃を仕掛けることで、間接的にターゲットとなる企業を攻撃する手法。サプライチェーンには、さまざまな企業がかかわるため、中にはウイルス対策が万全でない企業も存在し、そこを糸口に本丸となる企業を攻めるのです。

普段、業務上のやり取りをしているメールなどにウイルスが含まれているため、知らない間にサイバー攻撃を受けてしまっているケースが見受けられます。自社や関連会社の情報セキュリティ対策を整備することに加え、取引先のセキュリティポリシーを確認する必要があるといえるでしょう。

テレワーク等の新しい働き方を狙った攻撃

テレワークの普及に伴い、新しい働き方を狙った攻撃も確認されています。意図せず、テレワークに移行せざるを得なかった企業も多く、事前にテレワーク環境におけるセキュリティ対策を整備できていなかったことが原因です。

たとえば、ウイルス対策がされていない私物パソコンや自宅ネットワークを利用することで、ウイルスに感染するケースが挙げられます。感染すると、ウェブ会議を不正に閲覧されたり、ネットワークを介して企業のシステム全体がウイルスに感染したりする恐れがあるのです。多様性のある働き方に対応した情報セキュリティが求められています。

ゼロデイ攻撃

ゼロデイ(Zero Day)攻撃とは、修正プログラムがまだ提供されていない脆弱性(セキュリティの弱点)を狙った攻撃のこと。通常、ソフトウェアやシステムに脆弱性が見つかると、開発者が修正プログラムを配布することで対応します。

しかし、ゼロデイ攻撃では、修正プログラムが提供される前に攻撃が行われます。ウイルスへの対応策が存在しない状態で攻撃されるため、未然に防ぐことが難しいでしょう。まずはセキュリティソフトの導入や定期的なアップデートなどの基本的な対策を徹底することが大切です。

ビジネスメール詐欺による金銭被害

画像引用:独立行政法人 情報処理推進機構セキュリティセンター

ビジネスメール詐欺とは、実在する関係者などの身分を装って、標的となる企業にメールを送り、金銭を振り込ませる詐欺。具体的には、取引先の経営者になりすましたり、周りに相談しないように促すなどの手口が確認されています。急な振込依頼や普段とは異なる言葉遣いが書かれたメールには十分な注意が必要です。

人的脅威

続いて、情報セキュリティにおける人的脅威について解説します。

内部不正による情報漏えい

内部不正による情報漏えいは、企業の機密情報や顧客データなどの重要な情報が不正に持ち出されることで起こります。たとえば、営業担当者が退職する際に、自社の取引先情報や新商品の開発情報などを入手しておき、転職先に提供するといった事案も発生。ほかにも、外部の第三者に情報提供することで、個人的な利益を追及したり、組織への報復行為を目的として情報漏えいが発生するケースも。

公開されている脆弱性情報を悪用した攻撃

セキュリティパッチ(脆弱性を修正するプログラム)を適用していないユーザーを対象に仕掛けられる攻撃があります。通常、ソフトウェアやシステムに脆弱性が発見されると、開発者はセキュリティパッチを配布することで対応します。しかしながら、すべてのユーザーがセキュリティパッチをインストールしているわけではない点を悪用して攻撃が行われるのです。

対策としては、ソフトウェアやシステムを定期的にアップデートすること。自動アップデート機能を有効にしておくのが手っ取り早いでしょう。

不注意による被害

従業員の不注意によって被害が発生するケースもあります。さまざまな原因がありますが、よくあるミスは次のとおりです。

- メールの宛先を間違えて送った

- 従業員が正しい情報の取り扱い方法を知らなかった

- データの入ったUSBなどの記憶媒体を紛失した

うっかりミスによる被害を軽減するためには、従業員に対して定期的にセキュリティに関する教育を行うことから始めましょう。また、ミスによって情報漏えいが起きた際に、迅速に対応できる体制を構築しておくことも大切です。

物理的脅威

続いて、情報セキュリティにおける物理的脅威について解説します。

地震、落雷、火災など災害

地震や落雷、火災などの災害によって情報にアクセスできなくなったり、データが消滅してしまったりすることがあります。頻繁に発生するものではありませんが、東日本大震災のように、発生した際の被害が甚大なケースも少なくありません。

災害への対策としては、遠隔地バックアップが効果的です。遠隔地とは、500~1,000km程度離れた場所。遠隔地にデータを保管することで、災害が起きて、1拠点のパソコンやサーバーが破損しても、データを復元できるのです。

何者かによる機器の破壊、盗難

悪意ある人物によって、パソコンなどの機器が破壊、盗難されるといった物理的脅威も存在します。たとえば、置き忘れたパソコンを盗まれてデータを悪用されるケースや、車上荒らしにあってパソコンが壊されるケースなど。盗難された際は機密情報が外部に流出するおそれがあるため、事前にセキュリティソフトを導入しておきましょう。遠隔でデバイスをロックできる機能を有したソフトもあります。

情報セキュリティの対策法

情報セキュリティの対策法について、技術的対策と、人的対策の2つに分けて解説します。

技術的対策

まずは技術的対策から。

パスワードは複雑なものを使い、使いまわさない

パスワードを複雑化し、使いまわさないことが重要。シンプルなパスワードは予測されやすく、悪意のある第三者によってIDやパスワードが取得されるリスクが高まります。また、同じパスワードを複数のサービスで使用すると、1つのサービスで認証情報が漏えいした場合、他のサービスにも不正ログインされるおそれも。

たとえば、「000」や「abcde」のような簡単なパスワードを使用している場合、悪意のある攻撃者によってパスワードを解読される可能性があります。さらに、そのパスワードを使いまわしている場合、銀行口座のオンラインバンキングやショッピングサイトにもアクセスされ、個人情報や口座情報が危険にさらされるのです。

パスワードは英数字や記号を組み合わせた10桁以上の複雑なものに設定したり、各サービスごとに異なるパスワードを使用しましょう。

ウイルス対策ソフトを取り入れる

ウイルス対策ソフトの導入は、ネットワークやパソコンのセキュリティを高めるために不可欠。 ウイルス対策ソフトには、迷惑メールを自動的にゴミ箱に振り分ける機能や、不正なウェブサイトへのアクセスをブロックする機能があります。また、ウイルス感染した場合、悪意のあるプログラムを駆除することも可能です。

ウイルス対策ソフトを導入することで、ウイルス感染を未然に防止できるだけでなく、感染した際に、素早く駆除することで、被害の拡大を防ぐことができます。

ソフトウェアを常に最新の状態にする

ソフトウェアを常に最新の状態に保つことで、セキュリティの脅威に対応できます。なぜなら、アップデートを行うことで、新たな脅威に対応したセキュリティパッチや新しいセキュリティ機能を取り入れられるからです。逆に、アップデートを行わずに古いバージョンのまま使用していると、ウイルス感染のリスクが高まります。

2017年には、WannaCryというランサムウェアがシステムの脆弱性を狙って、150か国230万台のコンピューターに感染した事例があります。WannaCryは、WindowsOSの古いバージョンに存在するセキュリティの脆弱性を攻撃。Microsoftはこの攻撃に対応するためのセキュリティパッチを提供しました。しかし、アップデートしていなかったシステムが攻撃の標的となり、前例のない規模といわれるほどの甚大な被害をもたらしたのです。

リリースされた時点でセキュリティが万全だったとしても、日々、サイバー攻撃の手口も高度化していくので、アップデートによって対応していかなければなりません。

データの共有権限を厳密に設定する

データの共有権限を厳密に設定することで、機密情報が誤って閲覧、編集、共有されることを防止できます。アクセス権限を持つ人のみがデータにアクセスできるため、不正な利用や情報漏えいのリスクを最小限に抑えることができるのです。

たとえば、機密情報を含むデータに対しては、他のユーザーによる編集やダウンロードを禁止するため、「閲覧のみ」の権限を与えることが適切です。これにより、意図しない変更や漏えいが防止されます。テレワークの普及によって、クラウドでファイルをやりとりする機会が増加した現在では、データ共有権限の設定は不可欠と言えます。

データ共有前に暗号化する

データの暗号化とは、個人情報や顧客データなどの重要な情報を文字列や記号などの意味をもたない状態に変換することで、解読不可能な状態にする技術のこと。データ共有前に暗号化することで、万が一、情報が漏えいしても、内容を読み取られる心配がないため、被害を抑えることができます。データを暗号化する代表的な方法は4つ。

|

方法 |

特徴 |

|

ZIPファイルにパスワードをかける |

フリーソフトで実施できるため、よく使われている |

|

Windows EFS機能を利用する |

Windowsに標準で備わっている暗号化機能。 パスワードの入力が不要 |

|

IRM機能を利用する |

権限が付与されたユーザーのみデータにアクセスできる |

|

ファイル暗号化ソフトを活用する |

上記の3つよりも強度の高いファイル暗号化が可能 |

ZIPファイルにパスワードをかけることで、パスワードを入手しなければファイルを閲覧できない状態にします。一方、デメリットも2つあります。1つは、大量のファイルを暗号化する場合、それぞれパスワードを設定するのが手間がかかる点。もう1つは、一度解凍されたファイルを保護できない点です。

Windows EFS機能は、Windowsに標準装備されています。EFSのやり方は以下のとおり。

- 暗号化したいファイルを右クリック

- 「プロパティ」を選択

- 「全般」タブから右下の「詳細設定」を選択

- 「内容を暗号化してデータをセキュリティで保護する」をチェック

- 「OK」を選択

この方法では、データにアクセスする際にパスワードの入力が必要ないのが特徴です。

IRMは、データの作成者や所有者が、情報に対して特定の権限や制限を設定できる仕組みのこと。IRMにより、機密性の高い情報を特定の人だけに制限された形で共有することができます。

ファイル暗号化ソフトウェアは、データやファイルを暗号化するためのツール。これにより、第三者がデータにアクセスしても内容が読み取れなくなります。紹介した中で最もセキュリティ強度が高いのが特徴です。

関連記事:暗号化とは?仕組みや方法、おすすめの暗号化ツールも紹介

認証システムを取り入れる

認証システムの導入は、不正なアクセスを防ぐために不可欠です。社員は個々にユーザーIDとパスワードを持ち、これを入力することでネットワークへのアクセスが許可されます。一方で、無許可のユーザーは認証情報を持っていないため、アクセスできません。認証システムの導入により、不正なアクセスや情報漏洩などのリスクを低減し、企業のデータやリソースを守ることが可能。

サーバーをクラウド化する

オンプレミスサーバー(自社で運用しているサーバー)からクラウドサーバーに切り替えることで、情報セキュリティ対策を強化できます。なぜなら、クラウドプロバイダーは専門知識と経験を持つセキュリティ専門家を抱えているからです。オンプレミス型に比べて高度なセキュリティレベルを確保できるといえます。

たとえば、サーバーに通信障害やサイバー攻撃が発生した場合を考えてみましょう。オンプレミス型の場合は、迅速に対処できる高度なスキルをもった人材が社内にいる必要があります。適切かつスピーディに対応できなければ、事業活動に支障をきたし、経済的な損失を招く可能性があるのです。セキュリティレベルに不安がある場合や人的リソースが限られている場合には、クラウド化することをおすすめします。

人的対策

続いて人的対策を解説します。

従業員のセキュリティリテラシー向上

情報セキュリティ対策を行う際に、従業員のセキュリティリテラシーの向上が不可欠です。なぜなら、従業員は常に業務の中で情報に接しているから。従業員のリテラシーによって企業のセキュリティレベルが左右されるといっても過言ではないでしょう。

セキュリティリテラシーを向上させるには、従業員に対して定期的に教育する機会を設けることが大事。一人ひとりの従業員が、セキュリティに関する知識と警戒心を持ち、正しい行動を取ることで、自社のセキュリティリスクを下げることができます。

情報セキュリティ対策のチェックリストを活用する

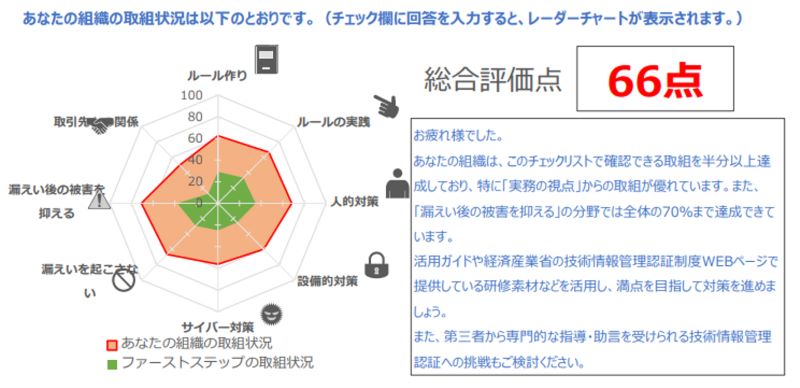

画像参照:経済産業省「技術情報管理 自己チェックリスト」をもとに編集部が作成

チェックリストを活用することで、自社のセキュリティ対策の水準を確認できます。チェックリストは、経済産業省が公表している「技術情報管理 自己チェックリスト」を活用するとよいでしょう。使い方は、エクセルで各項目についての実施状況を回答するだけ。簡単に自社の情報セキュリティレベルを確認できます。

画像参照:経済産業省「技術情報管理 自己チェックリスト」をもとに編集部が作成

エクセルで回答を終えると、レーダーチャートが表示され、各項目における取り組み状況が可視化されます。上記の例では、「取引先との関係」の点数が低いことがわかります。これにより、取引先から得た情報の取り扱いに関するルールを設ける、などの施策が効果的であることがわかります。表示されるコメントも参考に、対策の強化を図りましょう。

これからセキュリティ対策を実施する企業は、対策の指針に。すでにセキュリティ対策の取り組みを行っている企業は、これまでの対策に不足している点がないかなどを確認できます。

情報セキュリティポリシーを整備する

情報セキュリティポリシーとは、情報資産を保護するためのルールや規定のこと。情報の3大要素である機密性、完全性、可用性を維持していくことが目的です。情報セキュリティポリシーを定めるメリットはセキュリティ体制の構築だけではありません。運用を通して従業員の情報セキュリティに対する意識の向上、取引先や顧客からの信頼性が向上するといったメリットもあります。

物理的対策

物理的対策について解説します。

BCP対策を策定する

BCP(Business Continuity Planning)とは、事業継続計画のこと。災害や緊急事態などの予期せぬ出来事が発生した際に、事業活動を継続するための計画や手順を策定しておく必要があります。BCPで定めておくべき内容は、以下のとおりです。

- 優先的に復旧を行うべき主要な事業領域

- 中核事業の復旧を目指す目標時間

- 緊急時におけるサービスレベル

- 事業拠点や生産拠点に対する代替案

- 社内でBCPを共有する方法

現代のビジネスではITが重要な役割を果たしており、システムの停止やデータの損失は企業にとって大きな損害となります。これらのリスクを踏まえ、適切なセキュリティ対策やバックアップ手順、災害復旧プロセスなどを策定しておくことが重要です。

バックアップを取る

データのバックアップは必ずとっておきましょう。現在の企業活動にITは欠かせないため、災害などでデータを保管しているサーバーが破損した場合、事業活動が継続できなくなるからです。たとえば、顧客情報がなければ営業活動ができません。請求書や契約書が失われれば、顧客との取引にも影響がでてきます。

これらのリスクを回避するためにも、あらゆるデータのバックアップをとっておきましょう。万が一、データが消失してもバックアップがあれば復元できるので、事業活動を継続することが可能です。

盗難されにくい状態にする

パソコンを盗難から守るためには、ワイヤーなどを使ってパソコンと机を物理的に固定する方法が簡単かつ効果的です。ダイヤル錠などが付いているタイプを使えば、簡単に取り外しができないため、盗難や持ち去りを防止することが可能。

たとえば、カフェでノートパソコンを使用している場合、トイレや注文を取りに行く際に机に放置することがあります。このような状況で、ワイヤーが役立ちます。特に、軽量なノートパソコンは盗難のリスクが高いので、自宅や会社以外の場所で使用する際はワイヤーを常備することを忘れずに。

情報セキュリティについて解説しました

情報セキュリティの3大要素やトラブル事例、対策方法について解説しました。まずはセキュリティ対策のチェックリストを活用して、自社のセキュリティ水準を客観的に把握しましょう。対策が足りていない項目については、本記事を参考に、セキュリティレベルの底上げに取り組んでみてください。