ソーシャルエンジニアリングって何?種類や実例・対策を解説

セキュリティ上の脅威の1つにソーシャルエンジニアリングが注目されています。

しかし、どのようなリスクなのか理解していない人は少なくありません。自社で対策が可能なのか心配する企業も多いでしょう。

本記事ではソーシャルエンジニアリングの概要と被害事例、対策について紹介します。

ソーシャルエンジニアリングとは

ソーシャルエンジニアリングとは、電話やメールなどで他者から情報を引き出し、セキュリティを突破することを指します。

例えば、以下のような行為がソーシャルエンジニアリングに当たります。

- 電話越しや対面で誘導尋問してID・パスワードを聞き出す

- フィッシングメールでコンピューターウイルスに感染させる

- パソコンの操作画面を覗き見てハッキングする

ソーシャルエンジニアリングの語源

「ソーシャル」とは、コミュニティにいる人の生活などに関わること。そして「エンジニアリング」は、科学技術を利用して人間の生活に役立てることを指します。

ソーシャルエンジニアリングは、上記の意味を組み合わせ「人を操作して、ある場面で何らかの行動をとらせること」といわれています。

そのため、下記の行為も広義の意味ではソーシャルエンジニアリングです。

- 医者が患者にカウンセリング

- 教師が生徒と対話して指導

しかし、一般的には「人間の心理的弱点を突いてセキュリティを破る」という意味で使われることが多いです。

大きな特徴は心理的弱点を狙うこと

ソーシャルエンジニアリングはハッキングの1つですが、他のハッキングとの大きな違いは着目する弱点が異なること。

例えば、コンピューターウイルスはシステムの技術的弱点を攻撃する手法ですが、ソーシャルエンジニアは人の心理的弱点を狙ってセキュリティを破る手法です。

そのため、ソーシャルエンジニアリングを活用すれば、一見高度に見えるセキュリティでも簡単に突破できるケースは珍しくありません。

近年ではセキュリティ技術の向上で技術面でのハッキングが難しくなっているため、ソーシャルエンジニアリングでシステムに侵入しようとするハッカーが増えています。

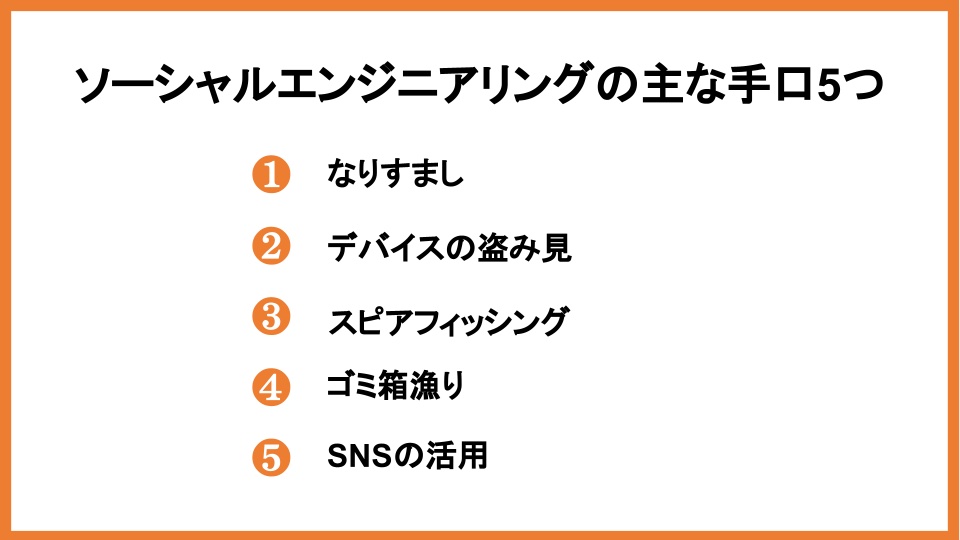

ソーシャルエンジニアリングの主な手口5つ

一口にソーシャルエンジニアリングといっても、手法は多岐に渡ります。

ここでは主な手口を紹介します。「そんな方法で騙されるの?」と思うような方法も解説するので、じっくり読んでください。

なりすまし

なりすましは、職業や目的などを偽って不正に情報を引き出す手法で、典型的なソーシャルエンジニアリングの1つです。

具体的には以下のような手口。

- 金融機関や自治体の人間を装って口座の暗証番号や住所を聞き出す

- 自社の社員を装って社内システムへのアクセス方法を尋ねる

「なりすましで騙されることがあるの?」と思われるかもしれませんが、騙す側もプロなので役作りや振る舞いはかなり高度です。

キャラクター作りがあまりにも上手で、アメリカでは1,000万ドル以上の詐欺被害が発生した事例もあります。

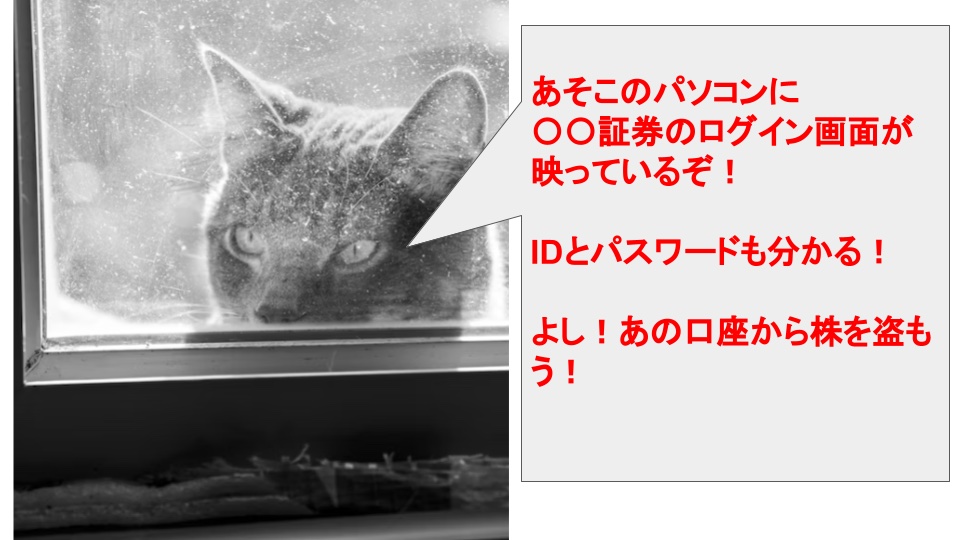

デバイスの盗み見

パソコンやスマホに映っている個人情報の盗み見もよくある手口で、ショルダーハッキングと呼ばれることもあります。

考えられる被害は以下のようなもの。

- ネット銀行のIDとパスワードが漏れて不正にお金を引き出される

- メールアドレスをのぞき見されてスパムメールを送りつけられる

リモートワークの普及で、カフェやコワーキングスペースなど公共の場で仕事をする人も増えています。それに伴い、第三者に暗証番号やメールアドレスなどの重要な情報を盗み見されるリスクも高まるので、注意しなければいけません。

筆者の場合、公共の場でデバイスを開くときは下のような覗き見防止フィルムを貼っています。

画像引用:ヨドバシカメラ

スピアフィッシング

スピアフィッシングとはフィッシング手法の1つ。フィッシングとは、メールに誘い文句を表記して悪意あるURLに誘導する手法で、マルウェア(※)の感染源になりやすいといわれています。

フィッシングは不特定対数の人にメールを送りますが、スピアフィッシングはターゲットを絞ってURLへ誘導するのが特徴。攻撃者は標的を入念にリサーチしているため、ぱっと見ただけではフィッシングメールと気づかないケースが多いです。

筆者も、勤め先でスピアフィッシングの訓練を受けたことがあります。部署名も件名も本物そっくりに作り込まれていたので、うっかりクリックする社員が何人もいました。

(※)攻撃対象に被害をもたらすソフトウェア

ゴミ箱漁り

ゴミ箱に廃棄した書類から情報を探す手法で「トラッシング」と呼ばれることもあります。

個人情報が入った請求書や顧客名簿、USBやハードディスクなどがそのまま廃棄されているケースは珍しくありません。

「わざわざゴミ箱まで見る人がいるの?」と思われるかもしれませんが、過去には国家の安全保障に関わる問題へ発展した事例もあります。

カナダでは、テロ対応部隊の基地情報を記載した書類がゴミ箱に捨てられ、第三者に発見されるという事件が発生しました。

幸い見つけた人は善人でしたが、テロリストに渡ると国防を脅かしかねません。

ゴミ箱漁りも、決して軽視できないソーシャルエンジニアリングです。

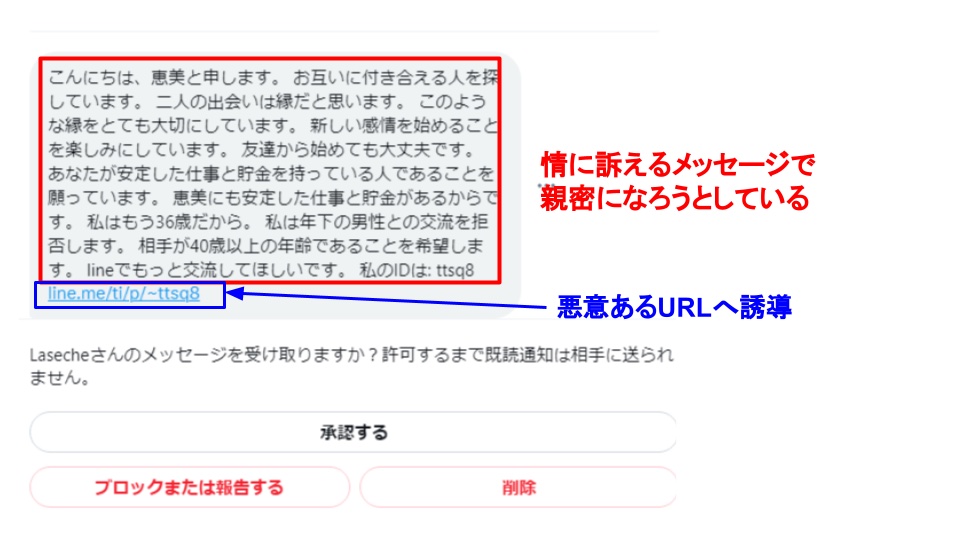

SNSの活用

SNSを利用してターゲットに近づこうとするのもよくある手口。警戒心が溶けた段階でフィッシングメールを送ったり、個人情報を聞き出したりしてきます。

また、アカウントを乗っ取って友達になりすまし、金銭の要求やファイルのダウンロードを促すこともあります。筆者も「なりすまし」によってFacebookアカウントを乗っ取られた経験があり、第三者が筆者を装って友達に悪意あるURLを送っていました。

このようにSNSは、攻撃対象へ自然に近づけたり、容易になりすませたりできる点で脅威です。

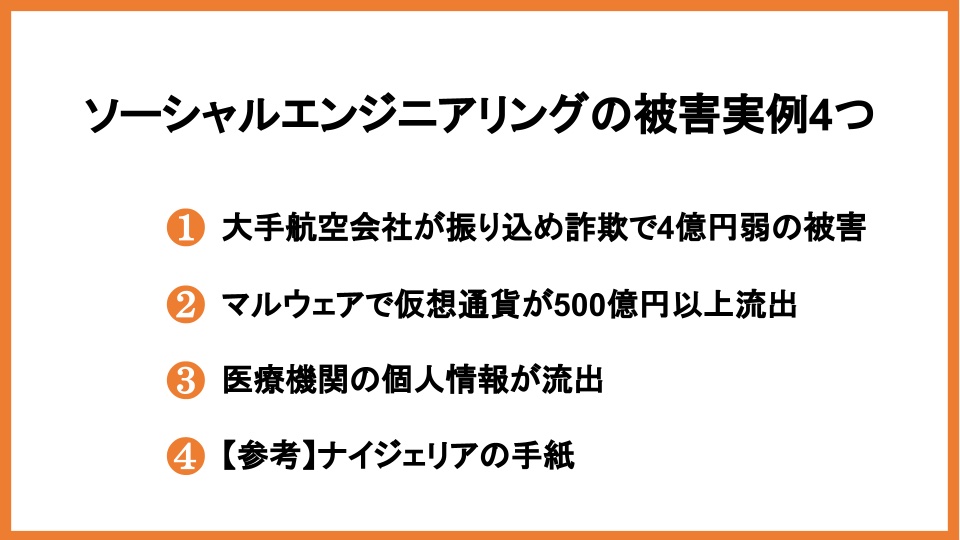

ソーシャルエンジニアリングの被害実例4つ

具体的な手法は理解できたけれど、自分事化できていない人も多いかもしれません。

ここでは、過去に発生した事例を4つ紹介します。

大手航空会社が振り込め詐欺で4億円弱の被害

大手航空会社がBECに遭った事例です。BECとは、偽の電子メールを企業に送って従業員を騙し、第三者の口座にお金を振り込ませる手口。

主なパターンは次の2つです。

- 請求書の偽装

- 経営陣になりすまし

今回の事例は請求書の偽装で被害に遭ったパターンです。第三者が取引先を装って、飛行機のリース料の請求書を送付しました。担当者が本物と信じ込んで、偽の口座に4億円弱振り込んでしまいました。詐欺に会う前に正規の請求書が送られており、詐欺メールには「請求書の訂正版」と記載されていたとのことです。

自社を入念に調査され、なりすましの罠にかけられてしまった例です。

マルウェアで仮想通貨が500億円以上流出

大手の仮想通貨取引所が「なりすまし」によってマルウェアに感染し、500億円以上の仮想通貨が盗まれた事例です。

取引所にスパムメールが送られ、従業員が開封してマルウェアに感染しました。また、こちらの取引所はコールドウォレット(※)を導入していませんでした。

その結果、取引システムへの侵入を許して仮想通貨の流出を招いたといわれています。

スパムメールへの警戒心が低かったことと、不十分なハードウェア対策が重なって発生した可能性がある被害です。

(※)インターネットに接続していない仮想通貨の金庫

医療機関の個人情報が流出

こちらは、医科大学の卒業生情報が流出した事例です。

卒業生を名乗る第三者が大学に電話をかけ、卒業生の所属先や電話番号などを聞き出したとのこと。後に、別の地域でも類似の問い合わせが発生していると報告を受け、大学側が本人に事実関係を確認したら、電話はかけていないことが判明しました。

幸い流出した情報は悪用されませんでしたが、スパムメールを送りつけられたり個人への接触を試みられたりなど、様々な被害が想定される事例です。

【参考】ナイジェリアの手紙

ナイジェリアの手紙とは、電子メールや手紙などで攻撃対象に甘い話を持ちかけてお金をだまし取るという詐欺手法。

ナイジェリアから先進国へ向けて送付されるケースが多発したことから「ナイジェリアの手紙」と呼ばれ、2000年頃から被害が急増しました。

具体的には以下のような事例があります。

- 海外送金の代行(口座開設など)

- マネーロンダリングや投資の協力

- 国際ロマンス詐欺

- アメリカ軍の兵士を名乗ったスパムメール

ナイジェリアの手紙の大きな特徴は、手口が巧妙なこと。攻撃対象に自分が詐欺師と悟られないよう、以下のようにクリアな印象を与える工夫をしています。

- SNSのプロフィールに爽やかな写真を投稿

- メールのやり取りでパスポートや免許証などを提示

過去には行政機関の事務所と偽って相手をオフィスに招き、偽の公文書で契約させた事例もあります。

国際ロマンス詐欺で600万円相当の被害

こちらは、ナイジェリアの手紙で国際ロマンス詐欺に遭った事例。マッチングアプリ上で高収入の国際弁護士を装って近づかれ、利用者が600万円以上のお金を騙し取られました。

被害に遭った女性は、プロフィールから好印象を受け、アプリ上でのやり取りでも好感を持てたとのこと。

しかし、後にプレゼントの税関代金やテロ対策証明書の発行料など、金銭の要求が増えたそうです。不信に思った被害者が相手を問い詰めたら、詐欺グループの一員であったことが発覚しました。

相手の心情に巧みに入り込み、被害を与えた例です。

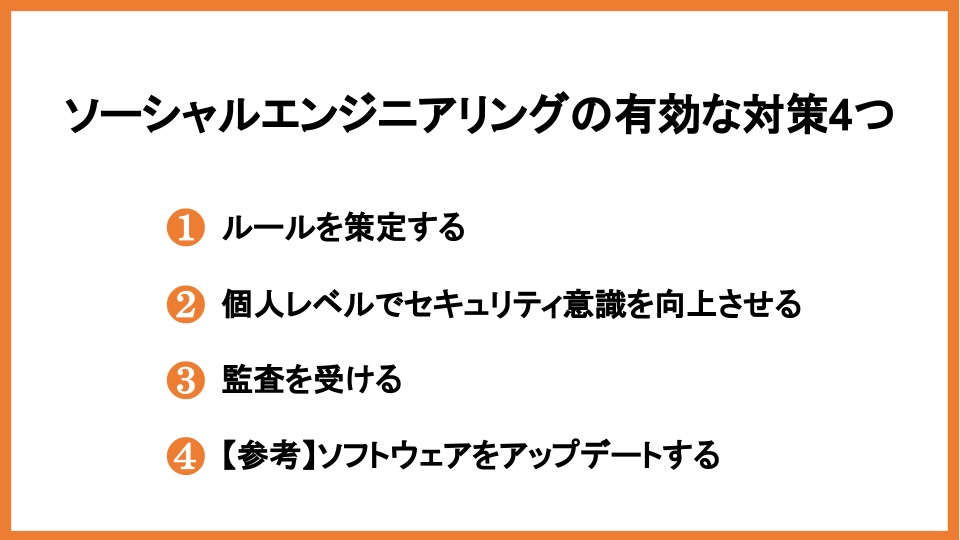

ソーシャルエンジニアリングの有効な対策4つ

ここでは、ソーシャルエンジニアリングに有効な対策を4つ紹介します。ほとんどの対策が仕組み化と社員教育でカバーできるものばかりです。

いきなり全ての対策を実行する必要はありません。できる対策から順番に行いましょう。

ルールを策定する

ソーシャルエンジニアリングによる被害を防ぐためにも、社内でルールを設けましょう。

例えば以下のようなルールです。

- オフィスの入退室時にはIDカードで管理

- 機密文書の廃棄方法を規定

- リモートワークしてよい場所を指定

オフィスに自由に出入りできると、悪意ある第三者への侵入を許してしまうかもしれません。情報漏えいを防ぐためにもオフィスへの入退室管理は有効です。

機密文書を処分する際にも、以下のように廃棄方法も定めることが大切。

- 紙類はシュレッダーにかけて指定のゴミ箱に廃棄

- ハードディスクは物理的に破壊

また近年ではリモートワークも普及しており、ショルダーハッキングのリスクも高まっています。「社外で仕事をする場合は、自宅や会社認定のコワーキングスペースなどに限定する」といった対策も検討しましょう。

個人レベルでセキュリティ意識を向上させる

企業だけでなく、社員1人1人がセキュリティへの意識を高められるように教育することも重要です。

ただし、教材を視聴したり一方的に複雑なセキュリティ設定を強要したりするだけでは不十分です。効果的な方法は、疑似的に被害に遭ってもらうこと。

- 短いパスワードを設定してもらって簡単に破られるシーンを実演する

- 悪意あるURLをクリックした際に、どのような情報が洩れているか画面を見せる

セキュリティを突破された際に、自分にどのような被害を受けるか体験すれば、自然と意識は高まります。

監査を受ける

専門家に自社のセキュリティを監査してもらうのも有効。具体的には、ハッカーと同じ手口でソーシャルエンジニアリングを試みてもらい、セキュリティ対策が正しく機能しているか確認します。

- 社員に不審なメールを送り開封率を確認

- 怪しいWebサイトに誘導し、個人情報を入力するかどうかチェック

- 監査側が社員と接触を試みて、どのくらい情報を引き出せるか調査

例えばスパムメールの開封率が高い場合、開いた理由を集計すれば要因を特定できるでしょう。

オフラインで監査側と社員が接触すれば、社員のセキュリティ意識がどの程度(気軽に企業秘密を喋るのか、口が堅いのかなど)か把握しやすくなります。

このような監査をすることで、より自社の課題が浮彫りになるため、効果的な対策が可能になります。

監査の注意点は3つ

監査を受ける際には以下の3点に注意してください。

- セキュリティ侵害を許した社員を処分しない

- 部外者は対象外にする

- 標的を脅迫するような手法は採用しない

セキュリティを侵害したからといって処分を下すと、社員が萎縮して業務どころではなくなります。むしろ「自社の課題を見つけてくれてありがとう」と感謝の意を示した方がいいでしょう。

また、標的を社員の家族や友人にまで広げるのは反感を招くだけです。社員を標的にする際にも、知りえた情報で対象を脅迫しないよう、監査側と経営陣両方の倫理ガイドラインを設けてください。

【参考】ソフトウェアをアップデートする

ビジネスにおいて必要な情報は公開しなければいけません。しかし、情報を悪用されてシステム内部に侵入されるのは避けたいもの。

情報の透明性を維持しつつソーシャルエンジニアリングの脅威を除くためには、ソフトウェアを更新することが重要です。サイバー攻撃の技術は常に進化しており、古いバージョンだとシステムの脆弱性を突かれるリスクがあるからです。

前章で紹介した仮想通貨の流出事件も、最新のウォレットを採用していれば被害を防げたかもしれません。

人の不注意でセキュリティを破られそうになっても、ソフトウェア対策がしっかりしていれば避けられる被害もあります。

より自社のセキュリティを強固にするためには、ソーシャルエンジニアリングとソフトウェア更新の両輪で対策しましょう。

ソーシャルエンジニアリングの概要と対策などについて紹介しました

本記事ではソーシャルエンジニアリングの概要と被害事例、対策などについて紹介しました。まとめは以下の通りです。

- ソーシャルエンジニアリングとは心理的弱点をついてセキュリティを突破する手法

- 数億円の詐欺被害や軍事機密の漏えいなど深刻な被害が発生した事例もある

- 情報を流出させないためにもルールの策定が重要

- 社内教育で社員のセキュリティ意識を向上させること

ソフトウェアやシステムの更新のように技術面での対策に力を入れている企業は多いですが、ソーシャルエンジニアリングへの意識が低い企業は少なくありません。

ハード対策が万全でも、人がしっかりしていなければ甚大な被害に直結します。本記事を参考に、自社のセキュリティをより強固にしてください。